Nous allons voir dans cet article comment utiliser le pare-feu (ou firewall en anglais) qui est intégré dans Proxmox et configurable entièrement via l’interface web de gestion de Proxmox.

Il y a trois niveaux de pare-feu. Un au niveau du Datacenter, un au niveau des nodes et un au niveau de chaque machines virtuelles. Nous allons donc procéder par étape et sécuriser un peu plus notre cluster.

1 – Pare feu du Datacenter (Datacenter firewall)

Pour commencer, cliquez Datacenter puis Firewall.

Vous avez ici les règles du pare-feu au niveau datacenter. De base, tout est vide et le pare-feu n’est pas actif. Nous allons faire les choses proprement et utiliser tout le potentiel offert par Proxmox en utilisant les Alias et Security Group. Nous allons commencer par créer nos règles avant d’activer le pare-feu qui par défaut n’autorise rien.

Vous avez ici les règles du pare-feu au niveau datacenter. De base, tout est vide et le pare-feu n’est pas actif. Nous allons faire les choses proprement et utiliser tout le potentiel offert par Proxmox en utilisant les Alias et Security Group. Nous allons commencer par créer nos règles avant d’activer le pare-feu qui par défaut n’autorise rien.

Les Alias permettent de configurer des IP que nous allons utiliser à plusieurs reprises dans les différents niveau de pare-feu. Les Security Group quand à eux permettent de créer une liste de règles regroupée en seul nom. Nous verrons par la suite leur utilité.

1.1 – Les Alias

Le premier but est de restreindre l’accès à l’interface web de proxmox et à l’accès SSH des machines. Nous devons créer des Alias pour enregistrer nos différentes IP d’accès comme par exmple l’IP de votre entreprise, de votre domicile, d’un accès de secours, etc …

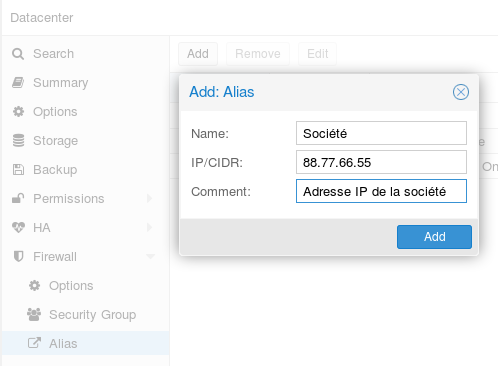

Cliquez sur Alias, puis Add :

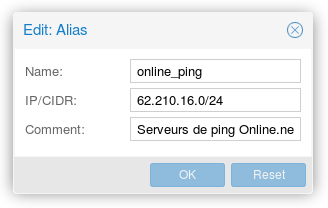

Indiquez un nom pour cet alias, l’adresse IP et un commentaire. Puis sur Add pour l’enregistrer. Je vous conseille également d’ajouter les serveurs de supervision de votre hébergeur. Si vous êtes chez Online par exemple, rajoutez cet Alias :

Indiquez un nom pour cet alias, l’adresse IP et un commentaire. Puis sur Add pour l’enregistrer. Je vous conseille également d’ajouter les serveurs de supervision de votre hébergeur. Si vous êtes chez Online par exemple, rajoutez cet Alias :

1.2 – Ajout des règles

Vous avez le choix d’être soit très restrictif et de n’ouvrir que les ports utilisés par Proxmox vers vos IP, soit d’ouvrir tous les ports. Nous allons utiliser cette deuxième méthode pour l’instant mais voici les ports utilisés par Proxmox :

- Web interface: 8006

- VNC Web console: 5900-5999

- SPICE proxy: 3128

- ssh : 22

- rpcbind: 111

- corosync multicast (pour un cluster) : 5404, 5405 UDP

Dans la partie Firewall, cliquez sur Add et vous obtiendrez l’interface suivante où vous allez sélectionner dans la source votre Alias précédemment créé et dans la Macro, le type de service que vous souhaitez laisser passer (dans cet exemple: Ping) :

Si vous souhaitez autoriser tous les ports vers votre IP, vous n’avez qu’à sélectionner la source et laisser tout le reste vide. N’oubliez pas de cocher la case Enable.

Si vous souhaitez autoriser tous les ports vers votre IP, vous n’avez qu’à sélectionner la source et laisser tout le reste vide. N’oubliez pas de cocher la case Enable.

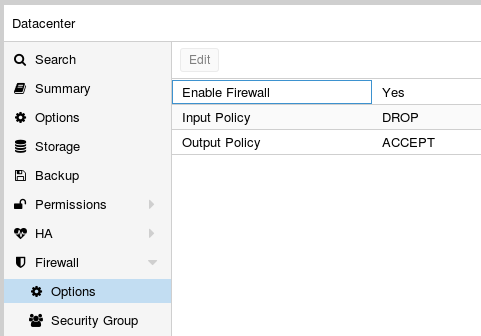

Lorsque toutes vos règles sont activées, vous pouvez maintenant activer le pare-feu en vous rendant dans Options puis double cliquez sur Enable Firewall et le passer à Yes.

2 – Pare feu des nodes

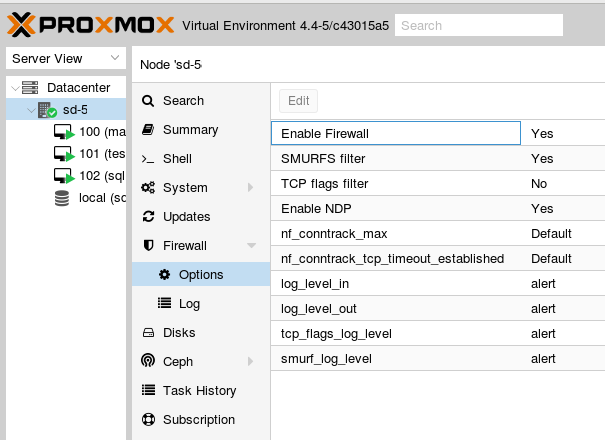

Pour la partie nodes, il suffit juste d’activer le pare-feu et de régler les logs si vous le souhaitez. De base rien n’est loggué. J’ai placé ici les logs en mode « alert ».

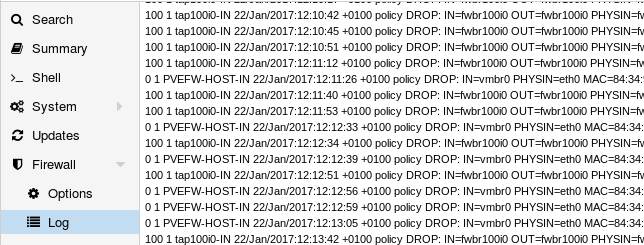

Les logs sont visibles dans l’option juste en dessous et ressemble à ceci :

3 – Pare-feu des machines virtuelles

Nous allons faire un exemple pour des machines virtuelles hébergeant des serveurs web.

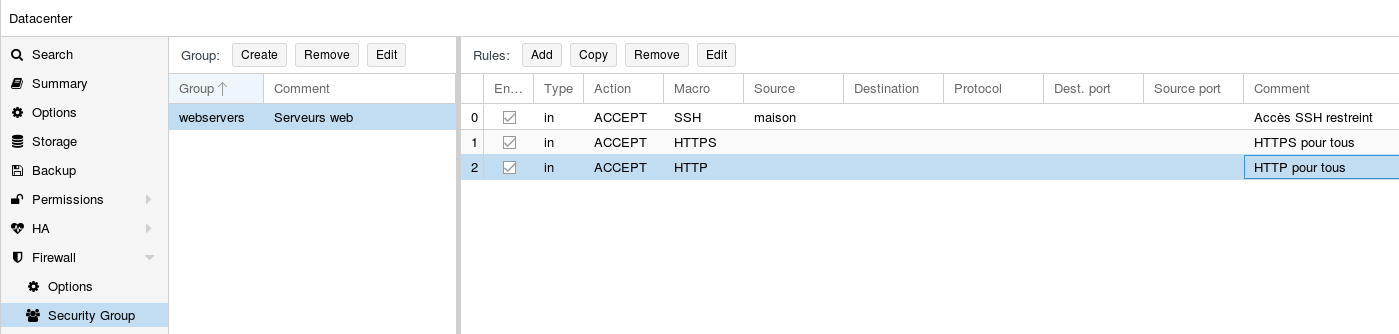

Pour toutes ces machines, nous souhaitons avoir les ports 80 (HTTP) et 443 (HTTPS) d’ouverts à tous ainsi que du port 22 (SSH) mais restreint à nos IPs.

3.1 – Configuration des Security Group

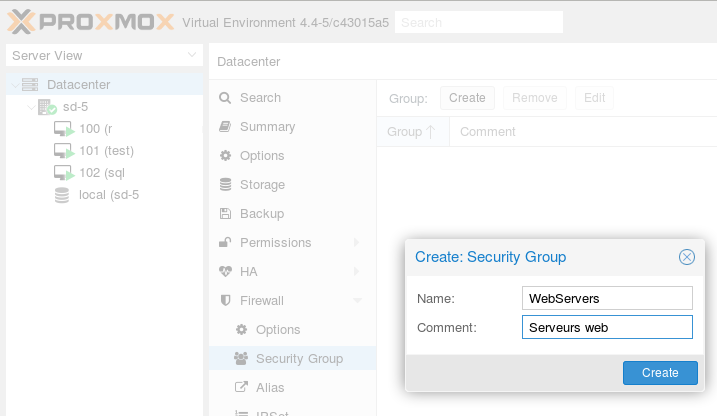

Et c’est là que les Security Group rentrent en jeux. Revenez dans l’interface du firewall au niveau du datacenter puis dans Security Group et cliquez enfin sur Create :

Après avoir donné un nom au groupe et cliqué sur Create, vous pouvez sélectionner ce groupe et cliquez sur Add dans la partie droite pour commencer à ajouter toutes les règles de pare-feu comme fait au tout début de cet article. Si nous suivons l’exemple donné ci-dessus, voici le résultat que vous devriez obtenir.

Notre Security Group est maintenant créé et prêt à être utilisé.

3.2 – Activation des Security Group

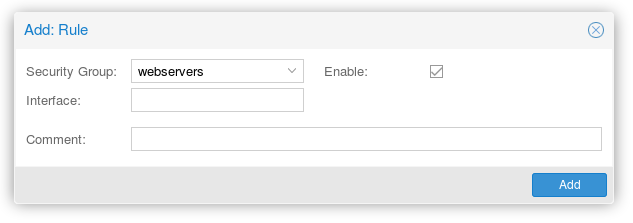

Rendez-vous maintenant dans la partie firewall de votre machine virtuelle et cliquez sur Insert: Security Group puis choisissez celle qui vous convient et cochez Enable.

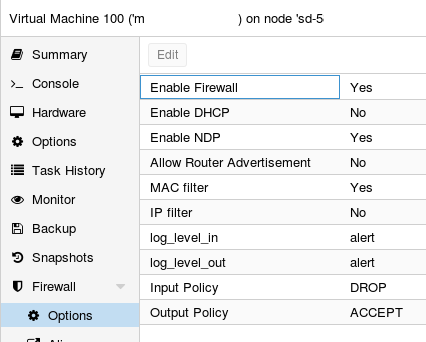

Activez ensuite le pare-feu comme pour les autres types réglant Enable Firewall à Yes.

Activez ensuite le pare-feu comme pour les autres types réglant Enable Firewall à Yes.

C’est maintenant terminé !

Conclusion

Vous disposez maintenant des bases pour configurer le pare-feu de Proxmox et pouvoir ainsi disposer d’un minimum de réglages pour votre installation.

Les Security Group permettent de gagner énormément de temps et d’éviter des problèmes lors de la gestion des pare-feux des machines virtuelles. Rappelez-vous que par défaut le pare-feu bloque tout entrée et autorise tout en sortie.